好吧,那太快了。苹果不到两周前就发布了其AirTag追踪器,并将其零售,而且有人已经入侵了这个小工具。安全研究员托马斯·罗斯(Thomas Roth)做到了,因为他设法闯入微控制器并用自己的自定义固件对其进行了刷新,从而使AirTag越狱了。

微型设备是跟踪您真正不想丢失的物品的明智且价格合理的方法。它们的零售价为每件29美元(四件套为99美元),并利用苹果公司庞大的Find My生态系统提供了一种私密且安全的方式来查找丢失的物品。用户可以在地图上看到丢失物品的最后一个已知位置,然后在蓝牙范围内时,他们可以让AirTag播放声音。

有与AirTags相关的跟踪关注,以及如何好他们的工作。苹果公司通过警告用户注意不是他们自己的附近追踪器并将通知推送到他们的手机来考虑到这一点。但是,按照当前配置AirTag的方式,声音警报仅在三天后才会响起。此外,Android用户无法像iPhone用户那样获得通知的好处。

显然,使AirTag越狱的能力可能会加剧安全性和隐私问题,尽管听起来并不容易做到。罗斯(Roth)指出,在最终获得成功之前,他曾破坏过一对AirTag。

在Twitter上入侵了AirTag

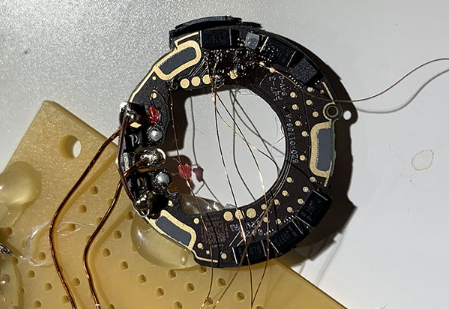

罗斯在推特上写道:“是的!经过数小时的尝试(并压制了2个AirTag),我设法闯入了AirTag的微控制器。”

Roth刷新了固件,然后发布了一个短片,显示了一种潜在的用途-他修改了“丢失模式”的NFC地址,以便当他将iPhone悬停在被黑的跟踪器上时,它像未更改的AirTag一样打开了自己的网站,而不是“查找我的”网站将。

可以很容易地看出如何将其以邪恶的方式使用,例如将用户诱骗到一个看起来像苹果官方门户网站的网络钓鱼站点。从那里,黑客可以窃取不知情者的详细信息,具体取决于网站的说服力以及代表受害者的技术水平。

但是,我们不要让山丘出尽风头。一个积极进取的黑客首先需要将手套放在某人的AirTag上,然后成功地对其进行黑客攻击(显然,这并非易事),然后将其放回他们拿到的地方,而不会被抓住。毕竟,他们将需要用户丢失其物品,找到它并落入网络钓鱼骗局。